[15:10-15:40] Session III

"고객들이 Okta 도입 전/후 개선된 업무프로세스를 통해 도입 효과에 대한 실 사례를 공유하며, 조직에 도움이 될 수 있는 방안에 대해 알려 드립니다"란 주제로 다온 기술의 고성종 부장님께서 수고해 주셨습니다.

부장님께서는 Okta Workforce Identity 도입사례를 자세히 설명해 주셨고

크게 OKTA WIAM 도입을 통한 개선 사례와 Workflows를 통한 사례 2가지로 말씀해 주셨습니다.

WIAM 사례중에는 SSO를 통해서 기존 인하우스로 개발된 어플과 타 클라우드 SaaS 서비스를 OKTA SSO로 통합하고, OKTA에서 사용자 액세스 감사 기록을 중앙화한 사례, 사용자 디렉터리가 없거나 인수합병으로 인해 임직원에 대한 정보가 분산된 경우 Okta Universal Directory를 이용해서 하나로 통합관리 한 사례, Okta Lifecycle Management를 이용한 사용자에 대한 손쉬운 온보딩 및 오프보딩 프로세스 수립 사례로 기존에는 퇴사자에 대해 관리를 한다고 해도 미쳐 놓치는 경우가 있는데 Okta Lifecycle Management를 이용하면 인사팀에서 신규채용자나 퇴사자의 관리를 옥타에 전달만 하면 옥타가 뒷단에 있는 office365, google workspace 등의 계정관리를 알아서 해준다는 내용이고, 또 다른 사례로는 VPN 사용자의 인증을 강화한 사례로 Okta MFA로 인증도 간편하게 하고 보안도 강화한 사례가 있었습니다.

또 Workflows를 통한 업무 개선 사례를 설명할 때, 먼저 Workflows를 모르는 사람들을 위해서 Workflows가 Okta에서 제공하는 아이덴티티 중심의 프로세스의 자동화 플랫폼이라고 설명해주시고, 첫번째 사례로 T사의 Workflows 적용 사례로 Slack + Workflows + OKTA를 활용해서 사용자의 계정 잠금 해제를 시키는 것을 자동화해서 HelpDesk의 대다수를 차지하는 이문제를 개선한 사례, N사의 Workflows 적용 사례로 Smartsheet + Workflows + OKTA를 이용한 것인데 스마트시트에 신규 생성된 입사자 계정 정보를 바탕으로 스케줄링에 따라 Okta에서 계정 생성을 자동화한 사례와 역시 스마트시트를 활요한 사례로 Smartsheet + Workflows + OKTA + VPN를 이용한 사례로 스마트시트에서 사용자의 VPN 신청 승인시 허용기간에 따라 VPN 접속 권한 부여를 자동화한 것 등 있었고 부장님께서는

이런 사례보다 더 많은 좋은 사례들이 Okta 사이트에 가면 많이 있으니 응용해서 사용할 수 있다고 말씀해 주셨습니다. 마지막으로 맺음말에서는 환영사를 하신 정광연 전무님와 세션 I 에서 Workforce Identity에 대한 설명을 해주신 장희재 상무님께서도 언급해 주신 우선 프리 트라이얼로 사용해보라고 다시 언급해 주셨고, 클라우드 아이덴티티 구현과 제로 트러스트가 고민이라면 언제든지 다은기술(Sales@daont.co.kr)로 연락해서 고민을 함께풀어나가자고 말씀해 주셨습니다. 해결해 주겠다는 말이 아닌 함께 고민하자는 말이 참 인상적이었습니다.

'Okta Identity Korea 솔루션 데이 후기' 카테고리의 다른 글

| Okta 스페셜 코너 - 위스키에 대해 알아봅시다 (0) | 2022.07.15 |

|---|---|

| Okta CIAM(Auth0) 소개 (1) | 2022.07.15 |

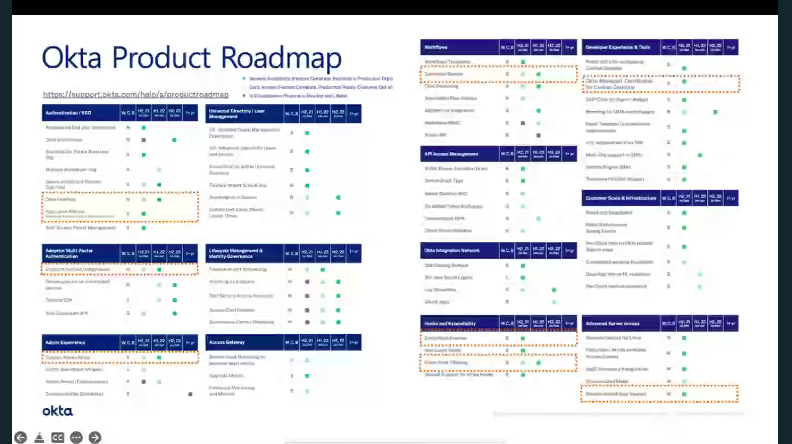

| 최신 Okta Workforce 플랫폼 과 향후 솔루션 로드맵 (0) | 2022.07.15 |

| Okta Identity Korea 개회사 (0) | 2022.07.15 |

| 옥타 해외 우수 사례4 (0) | 2022.07.15 |